题目内容

(请给出正确答案)

题目内容

(请给出正确答案)

()负责资金信息系统的网络维护和安全保障。

A.公司信息化管理部

B.公司财务部

C.各二级单位项目部

D.集团公司资金信息系统管理顾问

如果结果不匹配,请 联系老师 获取答案

如果结果不匹配,请 联系老师 获取答案

题目内容

(请给出正确答案)

题目内容

(请给出正确答案)

A.公司信息化管理部

B.公司财务部

C.各二级单位项目部

D.集团公司资金信息系统管理顾问

如果结果不匹配,请 联系老师 获取答案

如果结果不匹配,请 联系老师 获取答案

更多“()负责资金信息系统的网络维护和安全保障。”相关的问题

更多“()负责资金信息系统的网络维护和安全保障。”相关的问题

● 信息安全管理体系是指(6) 。

(6)

A.网络维护人员的组织体系

B.信息系统的安全设施体系

C.防火墙等设备、设施构建的安全体系

D.组织建立信息安全方针和目标并实现这些目标的体系

信息安全管理体系是指______。

A.网络维护人员的组织体系

B.信息系统的安全设施体系

C.防火墙等设备、设施构建的安全体系

D.组织建立信息安全方针和目标,并实现这些目标的体系

信息安全管理体系是指(6) 。

(6)

A.网络维护人员的组织体系

B.信息系统的安全设施体系

C.防火墙等设备、设施构建的安全体系

D.组织建立信息安全方针和目标并实现这些目标的体系

A.IATF强调深度防御关注本地计算环境区域边界网络和基础设施支撑性基础设施等多个领域的安全保障

B.IATF强调深度防御即对信息系统采用多层防护实现组织的业务安全运作

C.IATF强调从技术管理和人等多个角度来保障信息系统的安全

D.IATF强调的是以安全检测漏洞监测和自适应填充安全间隙为循环来提高网络安全

下面关于网络信息安全的一些叙述中,不正确的是_______。

A.网络环境下的信息系统比单机系统复杂,信息安全问题比单机更加难以得到保障

B.电子邮件是个人之间的通信手段,有私密性,不使用软盘,一般不会传染计算机病毒

C.防火墙是保障单位内部网络不受外部攻击的有效措施之一

D.网络安全的核心是操作系统的安全性,它涉及信息在存储和处理状态下的保护问题

A.建立计算机信息网络电子公告系统的用户登记和信息管理制度

B.落实安全保护技术措施,保障本网络的运行安全和信息安全

C.负责对本网络用户的安全教育和培训

D.负责本网络的安全保护管理工作,建立健全安全保护管理制度

试题五(共25分)

阅读以下关于信息系统安全性的说明,在答题纸上回答问题l至问题3。

【说明】

某大型跨国企业的IT部门一年前基于SOA(Service-Oriented Architecture)对企业原有的多个信息系统进行了集成,实现了原有各系统之间的互连互通,搭建了支撑企业完整业务流程运作的统一信息系统平台。随着集成后系统的投入运行,IT部门发现在满足企业正常业务运作要求的同时,系统也暴露出明显的安全性缺陷,并在近期出现了企业敏感业务数据泄漏及系统核心业务功能非授权访问等严重安全事件。针对这一情况,企业决定由IT部门成立专门的项目组负责提高现有系统的安全性。

项目组在仔细调研和分析了系统现有安全性问题的基础上,决定首先为在网络中传输的数据提供机密性(Confidentiality)与完整性(Integrity)保障,同时为系统核心业务功能的访问提供访问控制机制,以保证只有授权用户才能使用特定功能。

经过分析和讨论,项目组决定采用加密技术为网络中传输的数据提供机密性与完整性保障。但在确定具体访问控制机制时,张工认为应该采用传统的强制访问控制(Mandatory Access Control)机制.而王工则建议采用基于角色的访问控制(Role-Based Access Control)与可扩展访问控制标记语言(eXtensible Access Control Markup Language,XACML)相结合的机制。项目组经过集体讨论,最终采用了王工的方案。

【问题1】(8分)

请用400字以内的文字,分别针对采用对称加密策略与公钥加密策略,说明如何利用加密技术为在网络中传输的数据提供机密性与完整性保障。

【问题2】(9分)

请用300字以内的文字,从授权的可管理性、细粒度访问控制的支持和对分布式环境的支持三个方面指出项目组采用王工方案的原因。

【问题3】(8分)

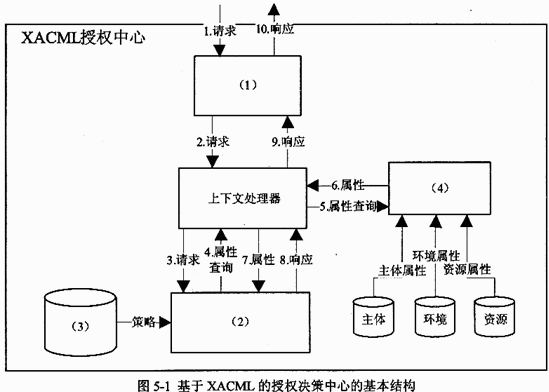

图5-1给出了基于XACML的授权决策中心的基本结构以及一次典型授权决策的执行过程,请分别将备选答案填入图中的(1)~(4)。

备选答案:策略管理点(PAP)、策略执行点(PEP)、策略信息点(PIP)、策略决策点(PDP)

A.计算机网络系统的安装调试

B.计算机应用系统的部署和实施

C.计算机信息系统的设计、研发、实施和服务

D.计算机应用系统工程和网络系统工程的总体策划、设计、开发、实施、服务及保障

请围绕“网络规划与设计中的VPN技术”论题,依次对以下三个方面进行论述。 1、简要论述常用的VPN技术。 2、详细叙述你参与设计和实施的大中型网络项目中采用的VPN方案。 3、分析和评估你所采用的VPN方案的效果以及相关的改进措施。