题目内容

(请给出正确答案)

题目内容

(请给出正确答案)

攻击者将一个包的源地址和目的地址都设置成目标主机的地址,然后将该包通过IP欺骗的方式发送给被

A.SYNFlood

B.Smurf

C.Land-based

D.Teardrop

如果结果不匹配,请 联系老师 获取答案

如果结果不匹配,请 联系老师 获取答案

题目内容

(请给出正确答案)

题目内容

(请给出正确答案)

A.SYNFlood

B.Smurf

C.Land-based

D.Teardrop

如果结果不匹配,请 联系老师 获取答案

如果结果不匹配,请 联系老师 获取答案

更多“攻击者将一个包的源地址和目的地址都设置成目标主机的地址,然后…”相关的问题

更多“攻击者将一个包的源地址和目的地址都设置成目标主机的地址,然后…”相关的问题

关于smurf攻击,描述不正确的是下面哪一项()。

A、Smurf攻击是一种拒绝服务攻击,由于大量的网络拥塞,可能造成中间网络或目的网络的拒绝服务。

B、攻击者发送一个echo request广播包到中间网络,而这个包的源地址伪造成目的主机的地址。中间网络上的许多活的主机会响应这个源地址。攻击者的主机不会接受到这些冰雹般的echo replies响应,目的主机将接收到这些包。

C、Smurf攻击是与目标机器建立大量的TCP 半连接,耗尽系统的连接资源,达到拒绝服务攻击的目的。

D、Smurf攻击过程利用ip 地址欺骗的技术。

A.诱捕挥针能够分析同一个源地址扫描不同目的IP或Port的频率,然后虚拟一个MAC来回应攻击者

B.当访间流量到达诱捕挥针的时候,会通过探针与诱捕器之间的碰道,将访问流量发送到诱捕器

C.攻击者发起网络扫描攻击,目的是探测网络结构

D.攻击者最终攻击的业务为故意构建的伤真业务。因此攻击者的所有行为都被监控,并会被上报CI5平台

A.A各个局域网根据IP协议相互连接,最终构成覆盖全球的Intenet

B.UDP可以不通过网络层的IP数据包来传递信息

C.TCP必须通过网络层的IP数据包来传递信息

D.IP包分为头部和数据两部分

A.目的地址目的地址

B.源地址目的地址

C.目的地址源地址

D.源地址源地址

包过滤防火墙利用数据包的源地址、目的地址、(2)、(3)和所承载的上层协议,把防火墙的数据包与设定的规则进行比较,根据比较的结果对数据包进行转发或者丢弃。

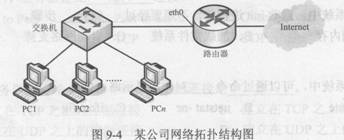

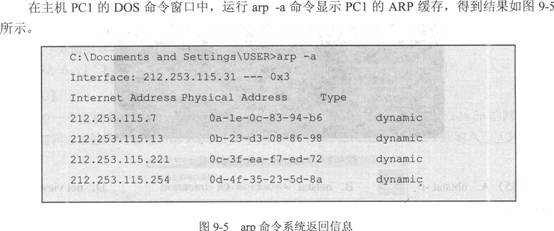

根据材料回答39~40题:某公司拥有一个c类地址块212.253.115.0/24,网络拓扑结构如图9-4所示。

若采用抓包工具在交换机中捕获的、由PCI以太接口发出的某个数据帧的源地址为10:0e:3c:95:64:e5,目的地址为0d:4f:35:23:5d:8a,则PCI所配置的IP地址和子网掩码分别是(39);路由器eth0网卡所配置的IP地址是(40)。 A.212.253.115.31、255.255.255.0B.212.253.115.7、255.255.255.224C.212.253.115.13、255.255.255.192D.212.253.115.254、255.255.255.0

若采用抓包工具在交换机中捕获的、由PCI以太接口发出的某个数据帧的源地址为10:0e:3c:95:64:e5,目的地址为0d:4f:35:23:5d:8a,则PCI所配置的IP地址和子网掩码分别是(39);路由器eth0网卡所配置的IP地址是(40)。 A.212.253.115.31、255.255.255.0B.212.253.115.7、255.255.255.224C.212.253.115.13、255.255.255.192D.212.253.115.254、255.255.255.0

应用数据完整性机制可以防止(25)。

A.假冒源地址或用户地址的欺骗攻击

B.抵赖做过信息的递交行为

C.数据中途被攻击者窃听获取

D.数据在途中被攻击者篡改或破坏