题目内容

(请给出正确答案)

题目内容

(请给出正确答案)

试题(39)信息安全的威胁有多种,其中 (39) 是指通过对系统进行长期监听,利用统计分析方法对诸如通信频度、通信的信息流向、通信总量的变化等参数进行研究,从中发现有价值的信息和规律。(39)

A.窃听

B.信息泄露

C.旁路控制

D.业务流分析

如果结果不匹配,请 联系老师 获取答案

如果结果不匹配,请 联系老师 获取答案

题目内容

(请给出正确答案)

题目内容

(请给出正确答案)

A.窃听

B.信息泄露

C.旁路控制

D.业务流分析

如果结果不匹配,请 联系老师 获取答案

如果结果不匹配,请 联系老师 获取答案

更多“试题(39)信息安全的威胁有多种,其中 (39) 是指通过对…”相关的问题

更多“试题(39)信息安全的威胁有多种,其中 (39) 是指通过对…”相关的问题

试题一(共25分)

阅读以下关于数字视频监控告警系统的叙述,回答问题1至问题3。

随着宽带应用快速发展,用户要求系统服务提供商提供基于互联网的多种服务。数字视频监控作为一种区域级的安全监控方式,越来越为更多的用户所使用。数字视频监控告警系统采用与数字视频监控相结合的多媒体技术和基于互联网的信息传递方案,为企业用户以及个人用户提供多种媒体的、不同时间、地点的信息通知服务。数字视频监控告警系统可以将用户需要查看的监控视频或告警信息,通过互联网门户系统以多种媒体方式传送给用户,方便用户随时随地了解与自身相关的视频信息。

【问题1】(10分)

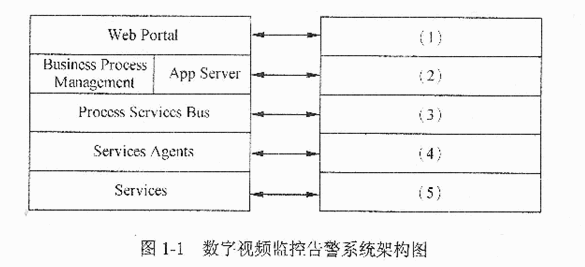

在设计数字视频监控告警系统时,张工将该系统划分为5个层次:服务代理层、门户服务层、流程服务总线层、业务流程应用管理层和企业服务层,其中流程服务总线层是整个数字视频监控告警系统的核心,实现了服务消息、服务指令与数据的集中传递。系统五个层次在实现时可以采用图1-1左侧所示的技术或工具,请将系统的5个层次填入空(1)~(5),使其与左侧技术或工具相对应。

【问题2】(8分)

请用300字以内文字说明服务代理层、门户服务层、业务流程应用管理层和企业服务层的主要功能。

【问题3】(7分)

张工认为,系统设计实现时需要重点关注系统的私密性、实时性、稳定性和扩展性,为什么?请用300字以内文字说明

●连接以太网交换机的模式有两种:级连和堆叠,其中堆叠模式 (37) 。以太网交换机划分VLAN有多种方法, (38) 不包括在内。在用户配置VLAN时,应从 (39) 开始。

(37) A.仅有菊花链堆叠

B.既有菊花链堆叠,又有矩阵堆叠

C.仅有矩阵堆叠

D.并联堆叠

(38) A.基于MAC地址的划分

B.基于IP组播的划分

C.基于网络层协议的划分

D.基于域名的划分

(39) A.VLAN0

B.VLAN1

C.VLAN2

D.VLAN3

A.信息泄漏

B.信息篡改

C.身份假冒

D.交易否认

A.团体名

B.用户名ID

C.访问权限

D.访问控制

A.选择统计是利用人体所具备的生物特征来认证,其中包换多种类型的验证,如指纹、眼膜、语谙音等

B.入侵检测是100%安全的,能检测出合法用户对信息的非正常访问

C.防病毒软件如果没设置合理,那么可以降低系统遭受恶意攻击的机会

D.智能卡有漏洞,不能防止对系统漏洞进行攻击

A.format0

B.format1

C.format2A

D.format1B

(39)

A.对称加密标准 DES

B.非对称加密标准 RSA

C.安全电子交易标准 SET

D.信息安全管理体系标准 BS7799