更多“保护和监控常用算法有哪些?”相关的问题

更多“保护和监控常用算法有哪些?”相关的问题

第2题

微机保护算法有哪些()。

微机保护算法有哪些()。

点击查看答案

A.正弦函数的半周绝对值积分算法

B.周期函数的傅立叶级数算法

C.输电线路R-L模型算法

D.继电保护算法

E.突变量电流算法

F.选相元件算法

第11题

阅读以下说明,回答问题1至问题3,将解答填入答题纸的对应栏内。 【说明】 信息安全是对信息、系统以

及使用、存储和传输信息的硬件进行保护。信息安全通常是围绕信息的机密性、完整性和可用性来构建安全机制和防范安全风险。信息的机密性是指防正信息暴露给未经授权的人或系统,只确保具有权限的人或系统可以访问信息的特定集合。信息的完整性是指信息在利用、传输、存储等过程中不被篡改、丢失、缺损等,同时还指信息处理方法的正确性。信息的可用性是指信息以及相关的信息资产在授权人需要的时候,可以立即获得。

点击查看答案

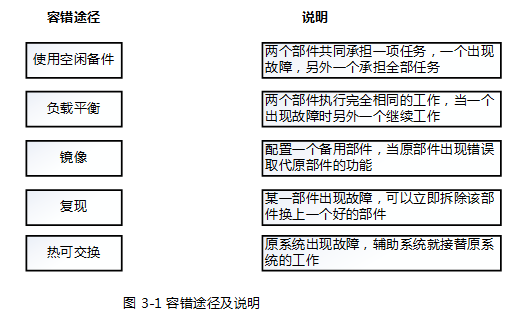

【问题1】(6分) 访问控制决定了谁访问系统、能访问系统的哪些资源和如何使用这些资源,目的是防止对信息系统资源的非授权访问和使用。“请按防御型和探测型将下列A~F种访问控制手段进行归类:防御型访词控制手段包括 () ;探测型访问控制手段包括() 。 A.双供电系统。 B.闭路监控 C.职员雇佣手续 D.访问控制软件 E.日志审计 F.安全知识培训 【问题2】(4分) 保密就是保证敏感信息不被非授权人知道。加密是指通过将信息编码而使得侵入者不能够阅读或理解的方法,目的是保护数据相信息。国家明确规定严格禁止直接使用国外的密码算法和安全产品,其主要原因有二 () 和() 两个方面。 各选答案: A.目前这些密码算法和安全产品都有破译手段 B.国外的算法和产品中可能存在“后门”,要防止其在关键时刻危害我国安全. C.进口国外的算法和产品不利于我国自主研发和技术创新 D.密钥不可以无限期使用,需要定期更换。购买国外的加密算法和产品,会产生高昂的费用。 【问题3】 任何信息系统都不可能避免天灾或者人祸,当事故发生时,要可以跟踪事故源、收集证据、恢复系统、保护数据。通常来说,高可用性的系统具有较强的容错能力,使得系统在排除了某些类型的保障后继续正常进行。 容错途径及说明如图3-1所示,请将正确的对应关系进行连线。

如果结果不匹配,请

如果结果不匹配,请