题目内容

(请给出正确答案)

题目内容

(请给出正确答案)

NIS是由网络信息系统在本地网络中创建分布式计算机环境的方法之一,它的一个重要不安全因素就是没有认证的要求()

如果结果不匹配,请 联系老师 获取答案

如果结果不匹配,请 联系老师 获取答案

题目内容

(请给出正确答案)

题目内容

(请给出正确答案)

如果结果不匹配,请 联系老师 获取答案

如果结果不匹配,请 联系老师 获取答案

更多“NIS是由网络信息系统在本地网络中创建分布式计算机环境的方法…”相关的问题

更多“NIS是由网络信息系统在本地网络中创建分布式计算机环境的方法…”相关的问题

在Linux网络配置中,可以通过运行(33)命令来设置主机名字,在不使用DNS和NIS进行地址解析时,为保证解析器能找到主机的IP地址,必须将所使用的主机名字写入(34)文件中,解析器的功能是(35);Linux中提供名字服务的程序是(36);文件“host.conf”的主要作用是规定解析器所使用的(37)。

A.rout

B.ping

C.hostname

D.host

在Linux网络配置中,(9)命令是用来设置主机名字的;在不使用DNS和NIS进行地址解析时,将所使用的主机名字写入(10)文件中可以保证解析器能找到主机的IP地址;解析器的功能是(11);Linux中(12)提供名字服务;配置文件“host.conf”的主要作用是规定解析器所使用的(13)。

A.host

B.ping

C.rout

D.hosmame

在Linux网络配置中,可以通过运行(11)命令来设置主机名字。在不使用DNS和NIS进行地址解析时,为保证解析器能找到主机的IP地址,必须将所使用的主机名字写入(12)文件中。Linux中提供名字服务的程序是(13)。

【供选择的答案】

(11) A.rout B.ifconfig C.host D.hostname

(12) A./etc/networks B./etc/hosts C./etc/configs D./etc/address

(13) A.named B.address C.nat D.resolver

A.跟踪能力联系链记录了单个需求之间的父层、互连、依赖的关系

B.正向跟踪用于检查设计文档、代码和测试用例等工作成果是否都能在《产品需求规格说明书》中找到出处

C.重复利用跟踪信息有助于在新信息系统中对相同的功能利用旧系统相关资源(如功能设计、相关需求、代码和测试等)

D.对于小型信息系统项目,也应该养成手工创建需求跟踪能力矩阵的习惯

●嗅探器可以使网络接口处于杂收模式,在这种模式下,网络接口(61) 。

(61)

A.只能够响应与本地网络接口硬件地址相匹配的分组

B.只能够响应本网段的广播分组

C.只能响应组播信息

D.能够响应流经网络接口的所有分组

● 嗅探器可以使网络接口处于杂收模式,在这种模式下,网络接口 (50)

(50)

A. 只能够响应与本地网络接口硬件地址相匹配的数据帧

B. 只能够响应本网段的广播数据帧

C. 只能响应组播信息

D. 能够响应流经网络接口的所有数据帧

请围绕“论信息系统建模方法”论题,依次从以下三个方面进行论述。

(1)概要叙述你参与管理和开发的信息系统项目以及你在其中所承担的主要工作。

(2)论述常见的信息系统建模方法的主要内容(包括每种建模方法的核心思想以及所创建的模型)。

(3)具体阐述你参与管理和开发的项目中选择使用的信息系统建模方法以及选择该方法的原因,给出具体的实施过程和实施效果。

A.云计算凭借数量庞大的云服务器为用户提供远超单台服务器的处理能力

B.云计算支持用户在任意位置获取应用服务,用户不必考虑应用的具体位置

C.云计算的扩展性低,一旦需要扩展,需要重新构建全部数据模型

D.云计算可以构造不同的应用,同一个“云”可以同时支撑不同的应用运行

试题二(25分)

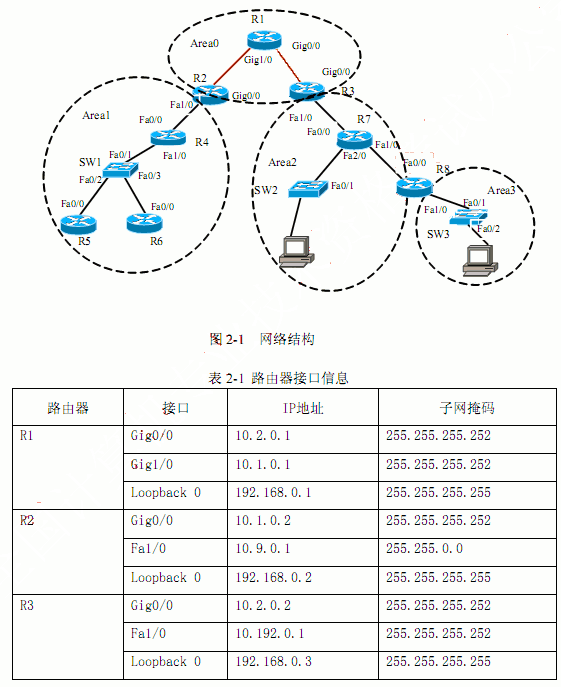

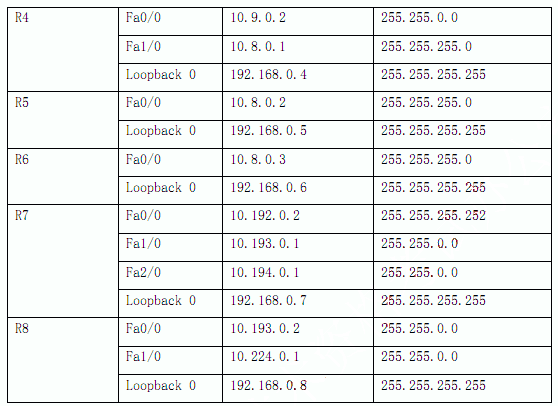

阅读以下关于某网络系统结构的叙述,回答问题1、问题2和问题3。

某公司的网络结构如图2-1所示,所有路由器、交换机都采用Cisco产品,路由协议采用OSPF协议,路由器各接口的IP地址参数等如表2-1所示。

为了保证各区域的地址连续性,便于实现路由汇总,各区域的地址范围如下:

Area 0 —— 10.0.0.0/13

Area 1 —— 10.8.0.0/13

Area 2 —— 10.192.0.0/13

Area 3 —— 10.224.0.0/13

[问题1](6分)

假设路由体系中OSPF进程号的ID为1,则对于拥有三个快速以太网接口的路由器R7,如果仅希望OSPF进程和接口Fa0/0、Fa1/0相关联,而不和Fa2/0关联,也就是说只允许

接口Fa0/0、Fa1/0使用OSPF进程,请写出路由器R7上的OSPF进程配置。

[问题 2](9分)

在Area 1中,路由器R4、R5和R6通过一台交换机构成的广播局域网络互连,各路由器ID由路由器

loopback接口地址指定, 如指定R4是指派路由器 (Designated Routers, DR)、R5为备份的指派路由器(Backup Designated Router, BDR),而R6不参与指派路由器的选择过程。

配置路由器R6时,为使其不参与指派路由器的选择过程,需要在其接口Fa0/0上添加配置命令_(a) 。

在配置路由器R4与R5时,如果允许修改路由器的loopback接口地址,可以采用两种方式,让R4成为DR,而R5成为BDR,这两种可行的方法分别是: (b) 。 (c) 。

[问题 3](10 分)

OSPF协议要求所有的区域都连接到OSPF主干区域0,当一个区域和OSPF主干区域0的网络之间不存在物理连接或创建物理连接代价过高时,可以通过创建OSPF虚链路(virtual link)的方式完成断开区域和主干区域的互连。在该公司的网络中,区域3和区域0之间也需要通过虚拟链路方式进行连接,请给出路由器R3和路由器R8上的OSPF进程配置信息。

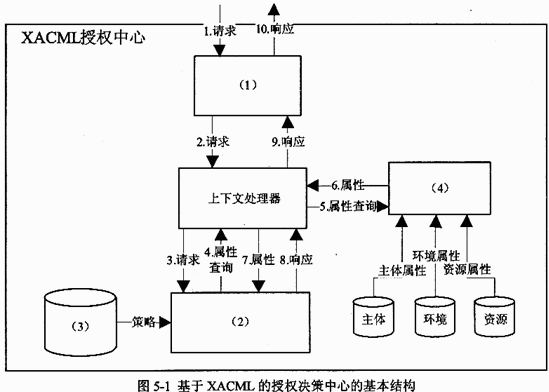

试题五(共25分)

阅读以下关于信息系统安全性的说明,在答题纸上回答问题l至问题3。

【说明】

某大型跨国企业的IT部门一年前基于SOA(Service-Oriented Architecture)对企业原有的多个信息系统进行了集成,实现了原有各系统之间的互连互通,搭建了支撑企业完整业务流程运作的统一信息系统平台。随着集成后系统的投入运行,IT部门发现在满足企业正常业务运作要求的同时,系统也暴露出明显的安全性缺陷,并在近期出现了企业敏感业务数据泄漏及系统核心业务功能非授权访问等严重安全事件。针对这一情况,企业决定由IT部门成立专门的项目组负责提高现有系统的安全性。

项目组在仔细调研和分析了系统现有安全性问题的基础上,决定首先为在网络中传输的数据提供机密性(Confidentiality)与完整性(Integrity)保障,同时为系统核心业务功能的访问提供访问控制机制,以保证只有授权用户才能使用特定功能。

经过分析和讨论,项目组决定采用加密技术为网络中传输的数据提供机密性与完整性保障。但在确定具体访问控制机制时,张工认为应该采用传统的强制访问控制(Mandatory Access Control)机制.而王工则建议采用基于角色的访问控制(Role-Based Access Control)与可扩展访问控制标记语言(eXtensible Access Control Markup Language,XACML)相结合的机制。项目组经过集体讨论,最终采用了王工的方案。

【问题1】(8分)

请用400字以内的文字,分别针对采用对称加密策略与公钥加密策略,说明如何利用加密技术为在网络中传输的数据提供机密性与完整性保障。

【问题2】(9分)

请用300字以内的文字,从授权的可管理性、细粒度访问控制的支持和对分布式环境的支持三个方面指出项目组采用王工方案的原因。

【问题3】(8分)

图5-1给出了基于XACML的授权决策中心的基本结构以及一次典型授权决策的执行过程,请分别将备选答案填入图中的(1)~(4)。

备选答案:策略管理点(PAP)、策略执行点(PEP)、策略信息点(PIP)、策略决策点(PDP)