题目内容

(请给出正确答案)

题目内容

(请给出正确答案)

基于信息保障深层防御战略思想,我们可以将一个典型的用户网络安全划分为三个模块来全盘考虑,这三个模块是()。

A.服务器、网络传输设施和网络边界

B.服务器、网络设备和网络边界

C.主机、网络设备和网络边界

D.主机、网络传输设施和网络边界

如果结果不匹配,请 联系老师 获取答案

如果结果不匹配,请 联系老师 获取答案

题目内容

(请给出正确答案)

题目内容

(请给出正确答案)

A.服务器、网络传输设施和网络边界

B.服务器、网络设备和网络边界

C.主机、网络设备和网络边界

D.主机、网络传输设施和网络边界

如果结果不匹配,请 联系老师 获取答案

如果结果不匹配,请 联系老师 获取答案

更多“基于信息保障深层防御战略思想,我们可以将一个典型的用户网络安…”相关的问题

更多“基于信息保障深层防御战略思想,我们可以将一个典型的用户网络安…”相关的问题

A.以积极防御的战略思想为指导,以和平时期的国防建设的方针为依据

B.从适应现代战争和国防现代化需要出发,坚持“全面规划,突出重点,平战结合,着眼未来”的原则

C.做好随时应付抢险救灾、突发事件和局部战争通信保障的准备

D.为未来战争通信保障打好基础

A.气象业务

B.气象资源

C.气象行业

A.入侵检测系统可以弥补安全防御系统的漏洞和缺陷

B.入侵检测系统很难检测到未知的攻击行为

C.基于主机的入侵检测系统可以精确地判断入侵事件

D.基于网络的入侵检测系统主要用于实时监控网络关键路径的信息

A.入侵检测系统可以弥补安全防御系统的漏洞和缺陷

B. 入侵检测系统很难检测到未知的攻击行为

C. 基于主机的入侵检测系统可以精确地判断入侵事件

D. 基于网络的入侵检测系统主要用于实时监控网络关键路径的信息

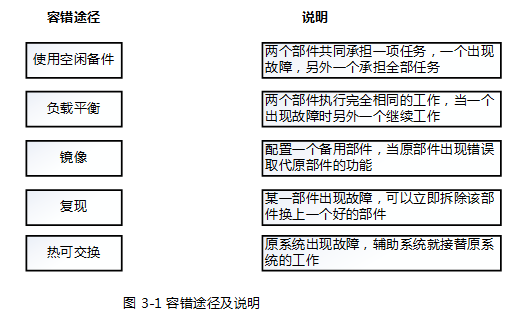

【问题1】(6分) 访问控制决定了谁访问系统、能访问系统的哪些资源和如何使用这些资源,目的是防止对信息系统资源的非授权访问和使用。“请按防御型和探测型将下列A~F种访问控制手段进行归类:防御型访词控制手段包括 () ;探测型访问控制手段包括() 。 A.双供电系统。 B.闭路监控 C.职员雇佣手续 D.访问控制软件 E.日志审计 F.安全知识培训 【问题2】(4分) 保密就是保证敏感信息不被非授权人知道。加密是指通过将信息编码而使得侵入者不能够阅读或理解的方法,目的是保护数据相信息。国家明确规定严格禁止直接使用国外的密码算法和安全产品,其主要原因有二 () 和() 两个方面。 各选答案: A.目前这些密码算法和安全产品都有破译手段 B.国外的算法和产品中可能存在“后门”,要防止其在关键时刻危害我国安全. C.进口国外的算法和产品不利于我国自主研发和技术创新 D.密钥不可以无限期使用,需要定期更换。购买国外的加密算法和产品,会产生高昂的费用。 【问题3】 任何信息系统都不可能避免天灾或者人祸,当事故发生时,要可以跟踪事故源、收集证据、恢复系统、保护数据。通常来说,高可用性的系统具有较强的容错能力,使得系统在排除了某些类型的保障后继续正常进行。 容错途径及说明如图3-1所示,请将正确的对应关系进行连线。

A.它可以先识别动词和名词,将名词变成符号,将动词变成关系,然后在知识库中找到它们

B.它可以凭借其逻辑能力推理并解答问题

C.基于其庞大的符号知识库

D.基于其对人类自然语言的理解

A.它可以先识别动词和名词,将名词变成符号,将动词变成关系,然后在知识库中找到它们。

B.它可以凭借其逻辑能力推理并解答问题

C.基于其庞大的符号知识库

D.基于其参考答案:正确人类自然语言的理解

A.IATF强调深度防御关注本地计算环境区域边界网络和基础设施支撑性基础设施等多个领域的安全保障

B.IATF强调深度防御即对信息系统采用多层防护实现组织的业务安全运作

C.IATF强调从技术管理和人等多个角度来保障信息系统的安全

D.IATF强调的是以安全检测漏洞监测和自适应填充安全间隙为循环来提高网络安全

● 比较先进的电子政务网站提供基于(1)的用户认证机制用于保障网上办公的信息安全和不可抵赖性。

(1)

A.数字证书

B.用户名和密码

C.电子邮件地址

D.SSL