题目内容

(请给出正确答案)

题目内容

(请给出正确答案)

对一个系统进行访问控制的常用方法是()。

A.加锁保密

B.采用合法用户名和设置口令

C.提高安全级别

D.禁止使用

答案

答案

B、采用合法用户名和设置口令

如果结果不匹配,请 联系老师 获取答案

如果结果不匹配,请 联系老师 获取答案

题目内容

(请给出正确答案)

题目内容

(请给出正确答案)

A.加锁保密

B.采用合法用户名和设置口令

C.提高安全级别

D.禁止使用

答案

答案

B、采用合法用户名和设置口令

如果结果不匹配,请 联系老师 获取答案

如果结果不匹配,请 联系老师 获取答案

更多“对一个系统进行访问控制的常用方法是()。”相关的问题

更多“对一个系统进行访问控制的常用方法是()。”相关的问题

●在局域网中,常用的介质访问控制方法CSMA/CD、令牌总线和令牌环,IEEE 802.4标准采用 (28) 媒体访问控制方法,IEEE 802.5标准采用 (29) 媒体访问控制方法。其中 (30) 介质访问控制方法对最短帧长度有要求。假设这种网络的传输速率为10Mbit/s,信号在介质上的传播速度为200m/μs,总线的最大长度是1000m,只考虑数据帧而不考虑其他因素,则数据帧的最短应该是 (31) bit。一个10Mbit/s的令牌环,其令牌保持计数器的设置值为10μs,在此环上可发送最长帧为 (32) bit。

(28) A.TOKEN BUS

B.TOKEN RING

C.CSMA

D.CSMA/CD

(29) A.TOKEN BUS

B.TOKEN RING

C.CSMA

D.CSMA/CD

(30) A.TOKEN BUS

B.TOKEN RING

C.CSMA

D.CSMA/CD

(31) A.200

B.1000

C.500

D.100

(32) A.400

B.200

C.100

D.300

A.使文件的审查和批准得到控制

B.重组一个企业的词汇表

C.强化对数据库设计的控制审查和批准

D.实施一个数据仓库的登陆区

E.允许对系统访问请求进行审批

DES加密算法采用的密码技术是(61),它采用(62)bit密钥对传输的数据进行加密,著名的网络安全系统Kerberos采用的是(63)加密技术。公钥密码是(64),常用的公钥加密算法有(65),它可以实现加密和数字签名。

A.对称密钥密码技术

B.公钥密码技术

C.数字签名技术

D.访问控制技术

关于多继承二义性的描述中,错误的是()。

A.一个派生类的两个基类中都有某个同名成员,在派生类中对这个成员的访问可能出现二义性

B.解决二义性的最常用的方法是对成员名的限定法

C.基类和派生类中同时出现的同名函数,也存在二义性问题

D.一个派生类是从两个基类派生出来的,而这两个基类又有一个共同的基类,对该基类成员进行访问时,可能出现二义性

A.禁止将任何高权限账号(例如sa,dba等等)用于应用程序数据库访问。更安全的方法是单独为应用创建有限访问账户

B.拒绝用户访问敏感的系统存储过程

C.禁止用户访问的数据库表

D.限制用户所能够访问的数据库表

DES加密算法是由IBM研究在1977年提出的,采用的密码技术是(13),它采用(14)bit密钥对传输的数据进行加密,著名的网络安全系统Kerberos采用的是(15)加密技术。公钥密码是(16),常用的公钥加密算法有(17),它可以实现加密和数字签名。

A.对称密钥密码技术

B.公钥密码技术

C.数字签名技术

D.访问控制技术

操作系统解决进程间的(16)问题,常常运用对信号量进行(17)的低级(18)来实现。例如,为保证系统数据库的完整性,可以将信号量定义为某个库文件(或记录)的锁,初值为1。任何进程访问该库文件(或记录)之前,首先对它做一个(19),访问之后,对它做一个(20),从而保证任一时刻正在访问该文件(或记录)的进程至多只有一个。

A.同步与异步

B.串行与并行

C.同步与互斥

D.调度与控制

●DES加密算法采用的密码技术是 (61) ,它采用 (62) bit密钥对传输的数据进行加密,著名的网络安全系统Kerberos采用的是 (63) 加密技术。公钥密码是 (64) ,常用的公钥加密算法有 (65) ,它可以实现加密和数字签名。

(61) A.对称密钥密码技术

B.公钥密码技术

C.数字签名技术

D.访问控制技术

(62) A.16

B.128

C.92

D.56

(63) A.DES

B.RSA

C.Hash

D.IDEA

(64) A.对称密钥技术,有1个密钥

B.不对称密钥技术,有2个密钥

C.对称密钥技术,有2个密钥

D.不对称密钥技术,有1个密钥

(65) A.RSA

B.DES

C.Hash

D.IDEA

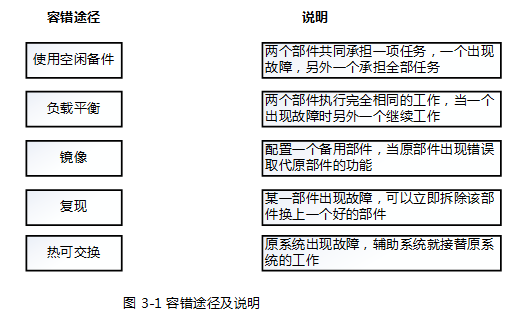

【问题1】(6分) 访问控制决定了谁访问系统、能访问系统的哪些资源和如何使用这些资源,目的是防止对信息系统资源的非授权访问和使用。“请按防御型和探测型将下列A~F种访问控制手段进行归类:防御型访词控制手段包括 () ;探测型访问控制手段包括() 。 A.双供电系统。 B.闭路监控 C.职员雇佣手续 D.访问控制软件 E.日志审计 F.安全知识培训 【问题2】(4分) 保密就是保证敏感信息不被非授权人知道。加密是指通过将信息编码而使得侵入者不能够阅读或理解的方法,目的是保护数据相信息。国家明确规定严格禁止直接使用国外的密码算法和安全产品,其主要原因有二 () 和() 两个方面。 各选答案: A.目前这些密码算法和安全产品都有破译手段 B.国外的算法和产品中可能存在“后门”,要防止其在关键时刻危害我国安全. C.进口国外的算法和产品不利于我国自主研发和技术创新 D.密钥不可以无限期使用,需要定期更换。购买国外的加密算法和产品,会产生高昂的费用。 【问题3】 任何信息系统都不可能避免天灾或者人祸,当事故发生时,要可以跟踪事故源、收集证据、恢复系统、保护数据。通常来说,高可用性的系统具有较强的容错能力,使得系统在排除了某些类型的保障后继续正常进行。 容错途径及说明如图3-1所示,请将正确的对应关系进行连线。